먼저 와이어샤크를 이용해보자!

1. WireShark

HTTP Objects 기능을 사용해 HTTP를 사용해 통신 된 것을 확인해보았다.

이를 분석해보자면, xcz.kr에 접속해 마이크로소프트 계정(live.com)으로 로그인을 하고 png 파일과 txt 파일을 다운 받은 것 같다.

그럼 일단 .ico는 아이콘일 것이고, index.html을 봐보자.

여기에 treasure1,2,3이 링크되어있는 것을 알 수 있다.

파일 3개를 이용하면 되는 문제인 것 같다.

그렇다면 HTTP Objects 목록 밑에 있는 Save All 버튼을 이용해 파일을 다운받자.

하나는 png 파일이고, 두개는 txt 파일이다.

Hex 값을 확인해보자.

treasure1.png 파일에 헤더 시그니처는 있지만 푸터 시그니처가 없었다.

treasure2.txt 파일에는 0000...이 도배 되어있었다.

끝까지 내려보고 닫으려는 찰나 2를 발견했다.

000002 이런 식으로 가끔 2가 나왔다.

뭔가 의심스럽다.

treasure3.txt 파일에도 00000이 도배 되어있었다.

끝까지 내려보니 png 파일에 푸터시그니처가 나왔다.

흠.. 이 3가지 파일을 조합하면 png 파일이 완성 될 것 같다.

리눅스에서 hexeditor 명령어를 사용해서 헥스값을 보고 편집해보려 했지만 잘 되지 않아서

윈도우로 이동해서 헥스값을 편집했다.

treasure.png 파일을 다시 열어보니 이렇게 플래그 값이 나왔다.

2. Network Miner

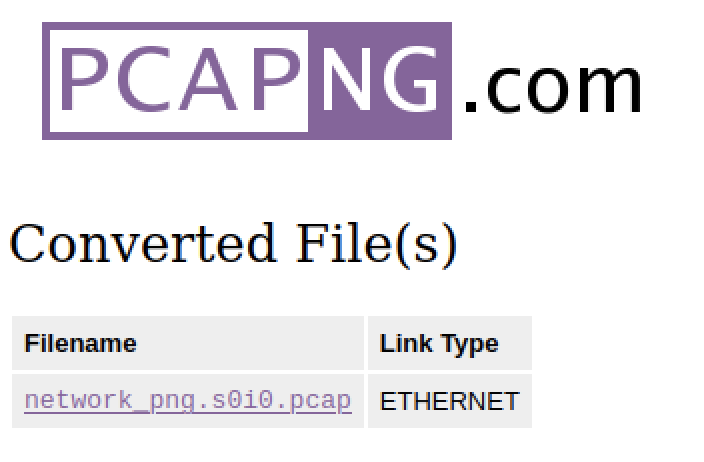

우선 파일을 .pcap 으로 변환해줬다.

리눅스 환경에서 Network Miner를 설치해줬다.

.pcap 파일을 열어줬다!

이렇게 패킷 구조를 쉽게 확인 할 수 있다.

위에서 얻었던 treasure1,2,3 파일을 쉽게 얻을 수 있다.

open folder 를 눌러서 파일을 다운 받을 수 있다.

다음 과정은 위와 같다.

'Forensic' 카테고리의 다른 글

| [CTF-D] splitted (0) | 2022.08.10 |

|---|---|

| [CTF-D] DefCoN#21 #1 (0) | 2022.08.10 |

| .vmem (0) | 2022.08.07 |

| [CTF-D] GrrCON 2015 #10 (0) | 2022.08.06 |

| [CTF-D] GrrCON 2015 #9 (0) | 2022.08.06 |