계속 같은 파일을 사용하면 될 것 같다.

사용된 악성코드의 이름을 찾으면 되는 문제 같다!

사용자가 악성코드를 다운 받았을 때 저장된 파일을 보면 될 것 같다.

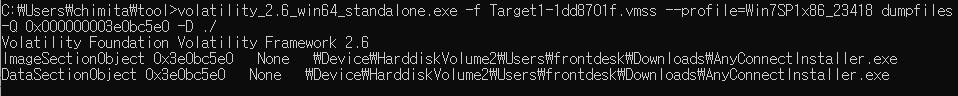

volatility_2.6_win64_standalone.exe -f Target1-1dd8701f.vmss --profile=Win7SP1x86_23418 filescan | findstr "AnyConnectInstaller.exe"

filescan 명령어를 사용해서 AnyConnectInstaller.exe 파일이 있는지 검색한다.

AnyConnectInstaller.exe는 공격자가 보낸 메일에 첨부되어있던 파일이다!!

검색되어 나온 파일들의 경로를 보니 Downloads 파일에 있는 것을 확인할 수 있다.

이 파일을 덤프 해보면 될 것 같다!

0x000000003e0bc5e0는 메모리 파일이 들어있는 offset 주소이다.

이를 활용해 덤프하면 된다!

volatility_2.6_win64_standalone.exe -f Target1-1dd8701f.vmss --profile=Win7SP1x86_23418 dumpfiles -Q 0x000000003e2559b0 -D ./

* dumpfiles : 해당 파일을 추출

-Q : 지정한 주소에서 파일 추출

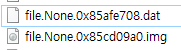

0x000000003e2559b0 를 덤프하면 .dat 파일만 추출된다.

추출한 경로에 들어가보자!

이렇게 두개의 파일이 잘 추출이 되었다.

추출하니 알약이 악성코드라고 알려줬다ㅋㅋ

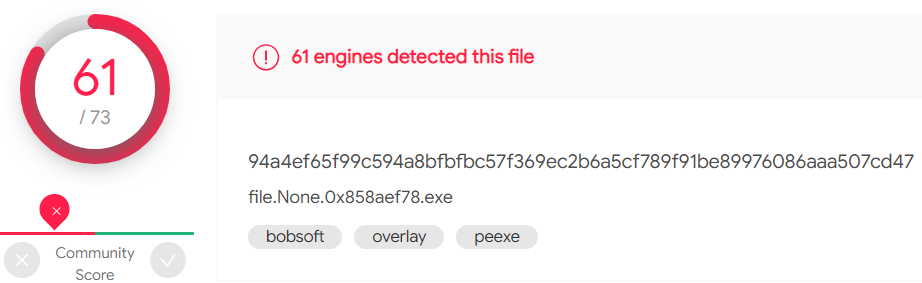

추출한 파일을 virustotal에 검사해봐야겠다.

virustotal은 이 파일에 악성코드의 유무 뿐 아니라 다양한 정보들을 알려주는 사이트이다.

오우.. 악성코드가 많이 들어있는 것을 알 수 있다.

하지만 악성코드의 이름을 알아야하기 때문에 디테일을 봐야겠다.

계속 보다보니 중복되는 어떤 단어가 보인다.

XTRAT

처음 들어보는 단어라서 검색해보았더니,

정상 프로그램명으로 위장한 악성파일을 생성하고 레지스트리에 등록해 자동실행하게 하는 악성코드이다.

https://www.ahnlab.com/kr/site/securityinfo/asec/asecCodeView.do?virusSeq=35539&tabGubun=1

AhnLab | 악성코드 정보

ASEC이 분석한 악성코드, 유해가능 프로그램, 모바일 악성코드 정보를 찾아보실 수 있습니다.

www.ahnlab.com

하지만 되지 않았다.

그래서 조금 더 검색해보니 이 것은 단축(?)된 것이고,

XtremeRat 이라는 이름을 가지고 있었다.

🔑 XtremeRat

클리어!

'Forensic' 카테고리의 다른 글

| [CTF-D] GrrCON 2015 #5 (0) | 2022.08.03 |

|---|---|

| [CTF-D] GrrCON 2015 #4 (0) | 2022.08.03 |

| [CTF-D] GrrCON 2015 #2 (0) | 2022.08.03 |

| [CTF-D] GrrCON 2015 #1 (0) | 2022.08.03 |

| [파일 구조] ZIP (0) | 2022.07.31 |