[HackCTF] qwer

문제 파일이 주어졌다!

jpg 파일이 들어있다.

혹시 스테가노그래피일까? 싶어서 돌려봤지만 이상은 없었다.

그럼 헥스 값을 봐보자!

1. Hex Editor

헤더, 푸터 시그니처를 봤더니 이상한 점을 알 수 있다.

헤더, 푸터 고유의 값은 존재하지만 푸터 시그니처로 끝나지 않고 그 뒤에 여러 값들이 들어있는 것을 알 수 있다.

헤더와 푸터 시그니처를 EOI(End Of Image)라고 하는데 EOI의 뒤에 있는 데이터들은 무시된다는 특성을 가지고 있다.

이 문제는 이 점을 이용한 것 같다.

푸터 시그니처 뒤에 있는 데이터를 보면 플래그 값이 보인다.

🔑HackCTF{He_s0ggazzi_long}

그런데.. 이 뒤에 zip 파일을 나타내는 PK... 가 보인다.

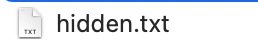

이 안에 hidden.txt 파일이 압축되어 있는 것 같다.

그럼 HackCTF{He_s0ggazzi_long}

이건 페이크인가..?

일단 혹시 모르니 저 압축 파일을 추출해보자.

헤더, 푸터 시그니처가 잘 이루어져있는 것 같다.

그럼 이 파일을 flag_.zip 으로 저장해보자!

다행히 파일이 잘 추출되었다.

flag_.zip 파일을 압축 해제 했더니 hidden.txt 파일이 생성됐다.

열어보았더니 위와 같이 또 Flag가 나왔다!

🔑 HackCTF{M4try0shka_do11}

둘 중 뭐가 플래그일까?

답이 궁금해 찾아보았더니 HackCTF 사이트는 오랜 추억 속으로 사라졌고, write up 을 찾아보았더니 메모장에 들어있는 플래그가 정답이었다!

클리어!